1. Introducción

La seguridad de un sitio web es un aspecto crítico en la administración de activos digitales. Un sitio web comprometido puede tener consecuencias devastadoras para la reputación, el rendimiento y la integridad de una organización. Entre los riesgos potenciales se incluyen la pérdida de datos sensibles, la interrupción de servicios, la propagación de malware a los visitantes y el daño a la reputación de la marca. Además, un sitio infectado puede resultar en penalizaciones por parte de los motores de búsqueda, lo que afecta negativamente la visibilidad en línea y el tráfico orgánico.

2. Razones por las que un sitio de WordPress puede infectarse

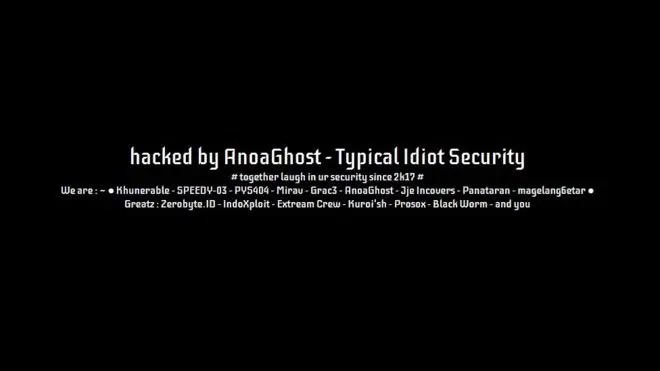

2.1 Mensajes de “sitio web hackeado”

Este tipo de ataque, conocido como defacement, implica la alteración visible de la interfaz del sitio web. Aunque su impacto puede parecer limitado a la estética, el defacement es a menudo un indicador de vulnerabilidades más profundas en la seguridad del sistema. Los atacantes pueden explotar estas brechas para realizar actividades más perniciosas sin ser detectados.

Este tipo de ataque, conocido como defacement, implica la alteración visible de la interfaz del sitio web. Aunque su impacto puede parecer limitado a la estética, el defacement es a menudo un indicador de vulnerabilidades más profundas en la seguridad del sistema. Los atacantes pueden explotar estas brechas para realizar actividades más perniciosas sin ser detectados.

2.2 Envío de spam por correo electrónico

Los atacantes pueden aprovechar las vulnerabilidades de un sitio WordPress para utilizarlo como plataforma de distribución de spam. Esto no solo consume recursos del servidor, sino que también pone en riesgo la reputación del dominio. La consecuencia más grave es la inclusión en listas negras de correo electrónico, lo que puede afectar severamente la entrega de correos legítimos asociados al dominio.

Los atacantes pueden aprovechar las vulnerabilidades de un sitio WordPress para utilizarlo como plataforma de distribución de spam. Esto no solo consume recursos del servidor, sino que también pone en riesgo la reputación del dominio. La consecuencia más grave es la inclusión en listas negras de correo electrónico, lo que puede afectar severamente la entrega de correos legítimos asociados al dominio.

2.3 Modificación de contenido

Los atacantes sofisticados pueden manipular el contenido del sitio para aprovechar su autoridad de dominio y posicionamiento en buscadores. Esto puede implicar la inyección de enlaces maliciosos, la creación de páginas ocultas con contenido no autorizado, o la modificación sutil de contenido existente para redirigir a los usuarios a sitios maliciosos. Esta táctica no solo compromete la integridad del sitio, sino que también puede resultar en penalizaciones por parte de los motores de búsqueda.

Los atacantes sofisticados pueden manipular el contenido del sitio para aprovechar su autoridad de dominio y posicionamiento en buscadores. Esto puede implicar la inyección de enlaces maliciosos, la creación de páginas ocultas con contenido no autorizado, o la modificación sutil de contenido existente para redirigir a los usuarios a sitios maliciosos. Esta táctica no solo compromete la integridad del sitio, sino que también puede resultar en penalizaciones por parte de los motores de búsqueda.

3. Verificación del daño causado

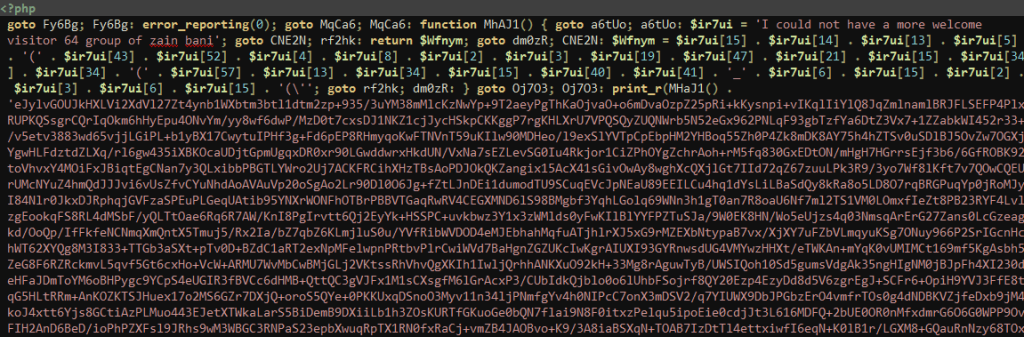

3.1 Archivos modificados

La modificación de archivos es el escenario más común en las infecciones de WordPress. Generalmente, esto implica la inyección de código malicioso en archivos PHP existentes o la creación de nuevos archivos con propósitos maliciosos. La identificación y reparación de estos archivos requiere un análisis detallado del sistema de archivos, comparando con versiones limpias conocidas.

### 3.2 Archivos core de WordPress reemplazados por scripts

### 3.2 Archivos core de WordPress reemplazados por scripts

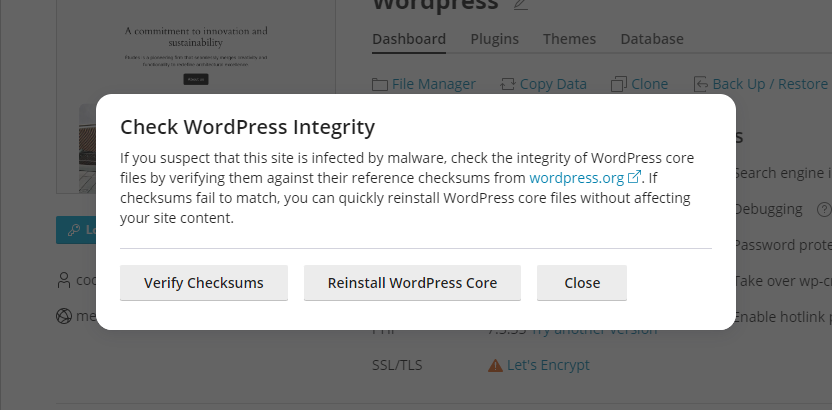

En casos más severos, los atacantes pueden reemplazar archivos core de WordPress con scripts maliciosos. Esto puede comprometer la funcionalidad básica del sitio y proporcionar a los atacantes un control más profundo del sistema. La identificación de este tipo de ataque requiere una verificación de la integridad de los archivos core, comparándolos con las sumas de verificación oficiales proporcionadas por WordPress.

3.3 Eliminación de la base de datos

La eliminación o corrupción de la base de datos es uno de los escenarios más devastadores. Esto puede resultar en la pérdida total de contenido, configuraciones y datos de usuarios. La importancia de mantener copias de seguridad regulares y seguras se vuelve crucial en estos casos, ya que pueden ser la única vía para restaurar el sitio a un estado funcional.

4. Reemplazo de Archivos Ejecutables

La integridad de los archivos ejecutables en una instalación de WordPress es fundamental para garantizar la seguridad y el correcto funcionamiento del sitio. En caso de infección o compromiso de estos archivos, es necesario realizar un reemplazo adecuado para restaurar la estabilidad del sistema. A continuación, se describen las estrategias principales para llevar a cabo este proceso.

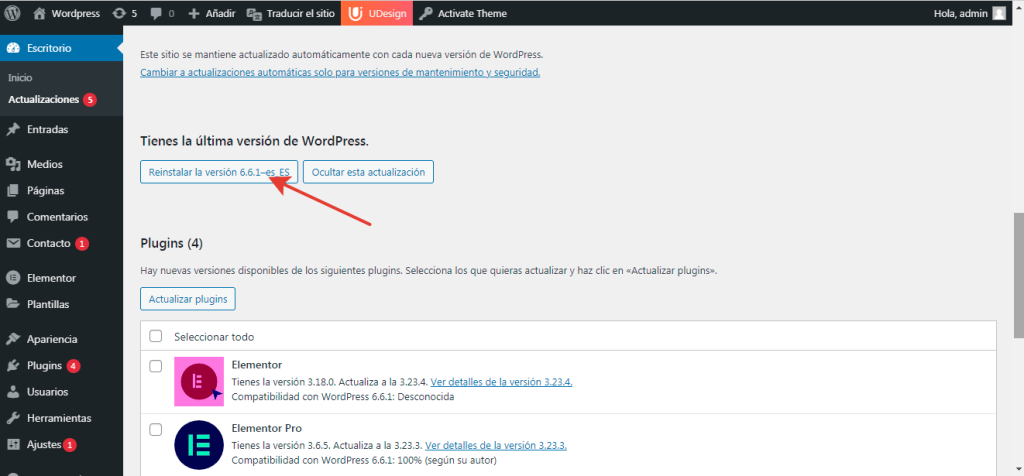

4.1 Reinstalación desde WordPress

Si el panel de administración de WordPress sigue siendo accesible, la reinstalación del núcleo (core), temas, y plugins desde la interfaz administrativa representa una solución rápida y eficaz. Este proceso implica:

Reinstalación del Core: Desde la sección “Actualizaciones” en el panel de WordPress, es posible reinstalar el núcleo del sistema con un solo clic. Este procedimiento descarga y reemplaza todos los archivos del núcleo con versiones limpias obtenidas directamente desde los repositorios oficiales de WordPress.

Reinstalación del Core: Desde la sección “Actualizaciones” en el panel de WordPress, es posible reinstalar el núcleo del sistema con un solo clic. Este procedimiento descarga y reemplaza todos los archivos del núcleo con versiones limpias obtenidas directamente desde los repositorios oficiales de WordPress.

Reinstalación de Temas y Plugins: En la sección de “Apariencia” y “Plugins”, los administradores pueden actualizar o reinstalar cada tema y plugin de forma individual. Es crucial asegurarse de que las versiones reinstaladas provengan de fuentes oficiales y estén actualizadas para minimizar vulnerabilidades.

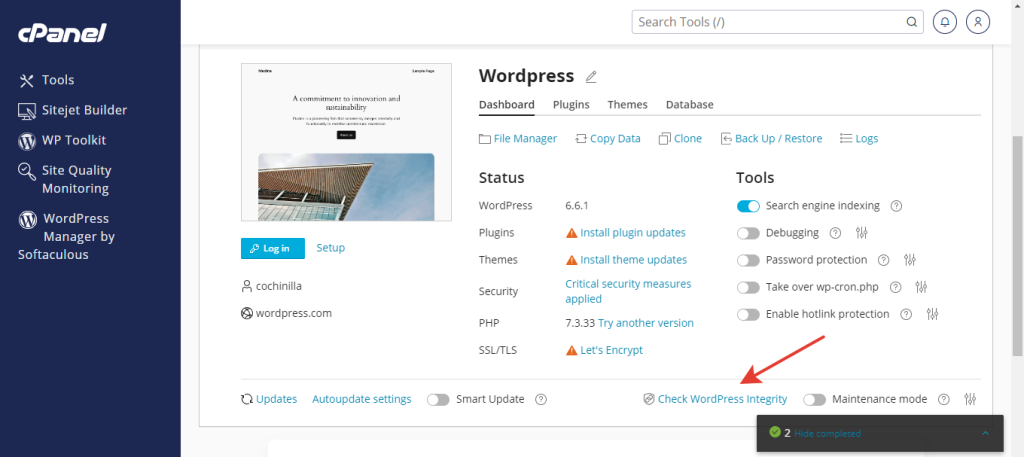

4.2 Uso de cPanel

cPanel proporciona herramientas avanzadas para la gestión de WordPress que pueden facilitar la reinstalación y mantenimiento de la plataforma:

WordPress Toolkit: Esta herramienta integrada en cPanel permite a los administradores realizar tareas como la reinstalación del núcleo de WordPress, la actualización de plugins y temas, y la verificación de la integridad de los archivos del sistema. El uso de WordPress Toolkit automatiza procesos complejos y asegura que las reinstalaciones se realicen utilizando versiones verificadas y limpias.

WordPress Toolkit: Esta herramienta integrada en cPanel permite a los administradores realizar tareas como la reinstalación del núcleo de WordPress, la actualización de plugins y temas, y la verificación de la integridad de los archivos del sistema. El uso de WordPress Toolkit automatiza procesos complejos y asegura que las reinstalaciones se realicen utilizando versiones verificadas y limpias.

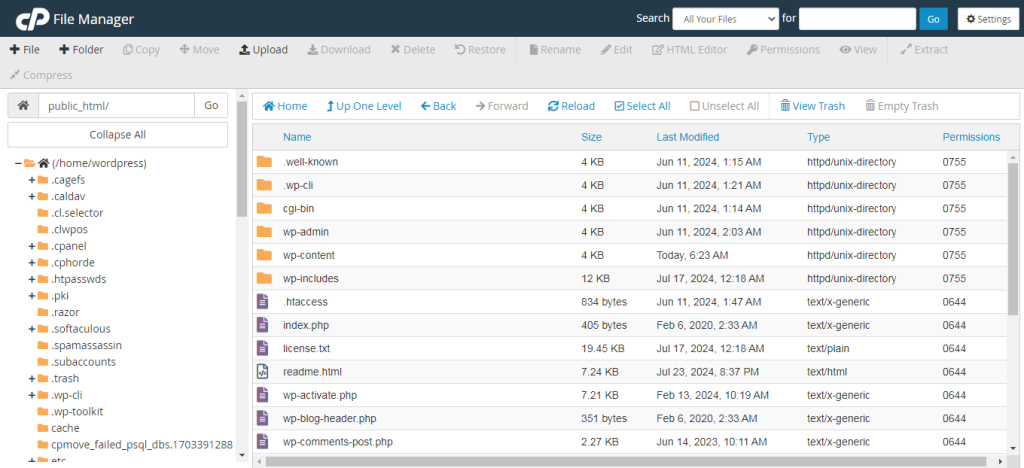

Administrador de Archivos: A través del Administrador de Archivos de cPanel, es posible eliminar manualmente archivos comprometidos y cargar versiones limpias directamente desde las fuentes oficiales.

Administrador de Archivos: A través del Administrador de Archivos de cPanel, es posible eliminar manualmente archivos comprometidos y cargar versiones limpias directamente desde las fuentes oficiales.

### 4.3 Reemplazo Manual de Archivos

### 4.3 Reemplazo Manual de Archivos

En situaciones donde otras opciones no son viables, el reemplazo manual de archivos ejecutables puede ser necesario. Este proceso incluye varios pasos críticos:

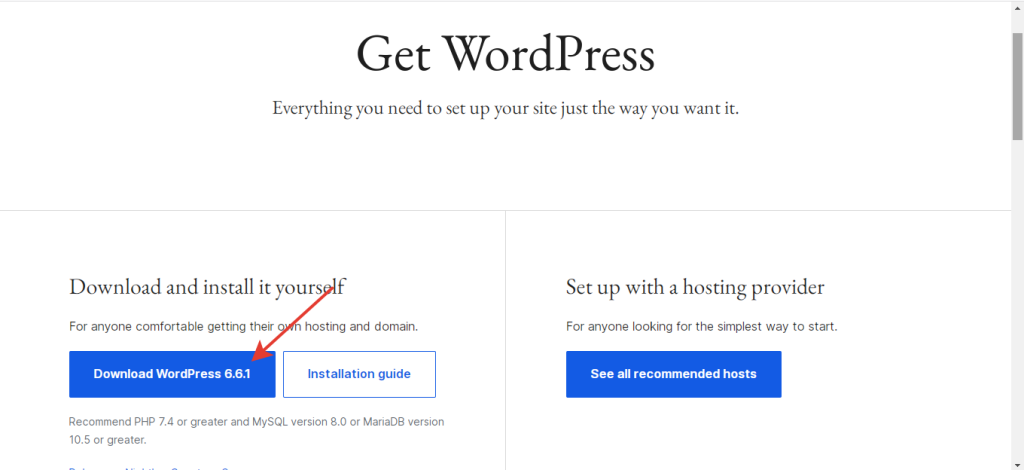

a) Descarga de WordPress: Descargue la versión correcta de WordPress directamente desde wordpress.org. Esto garantiza que los archivos obtenidos sean genuinos y estén libres de malware.

a) Descarga de WordPress: Descargue la versión correcta de WordPress directamente desde wordpress.org. Esto garantiza que los archivos obtenidos sean genuinos y estén libres de malware.

b) Inventario de Plugins y Temas: Realice un inventario de todos los plugins y temas instalados. Descargue y reinstale cada uno de ellos desde sus fuentes oficiales, asegurándose de que estén actualizados y libres de vulnerabilidades conocidas.

c) Examen de wp-config.php: El archivo wp-config.php es crítico para la configuración de WordPress. Revise minuciosamente este archivo en busca de código malicioso o inyectado. Cualquier anomalía debe ser corregida, y si es necesario, reemplace el archivo con una versión limpia, asegurando que las credenciales y configuraciones se mantengan intactas.

d) Eliminación de Archivos No Autorizados: Revise el directorio wp-content/uploads en busca de archivos ejecutables no autorizados, como scripts PHP o archivos con permisos de ejecución. Estos archivos deben ser eliminados inmediatamente para prevenir posibles vectores de reinfección.

5. Solicitud para Salir de Listas Negras

La presencia de un dominio o sitio web en listas negras puede afectar significativamente su funcionalidad y reputación, tanto en términos de entrega de correos electrónicos como de acceso al sitio desde navegadores o a través de soluciones de seguridad. A continuación, se describen los pasos y consideraciones para solicitar la eliminación de listas negras, divididos en dos categorías principales:

5.1 Listas Negras de Correo Electrónico

Cuando un dominio se encuentra en listas negras de correo electrónico, la capacidad de entregar correos a destinatarios se ve gravemente comprometida, lo que puede afectar la comunicación empresarial y la entrega de notificaciones críticas. Para restaurar la reputación del dominio, es necesario seguir un proceso sistemático:

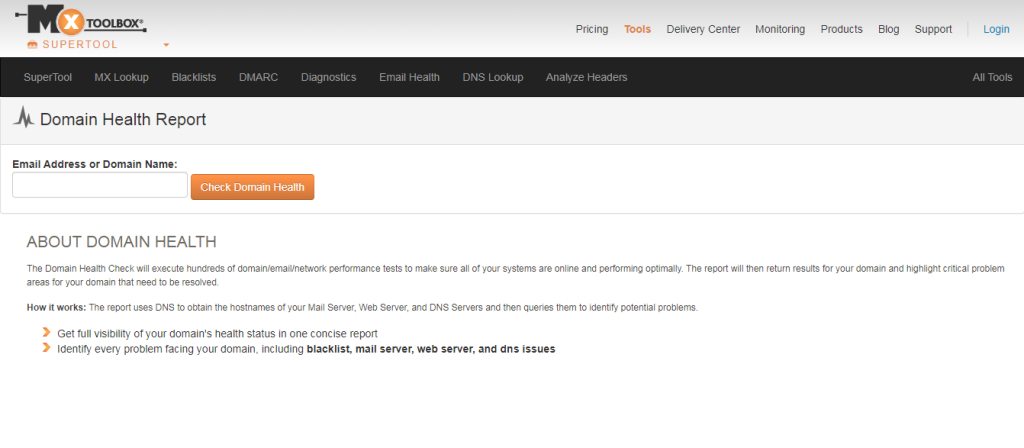

Identificación de Listas Negras: Utilice herramientas de verificación de listas negras, como MXToolbox o DNSstuff, para identificar en qué listas ha sido incluido su dominio. Es crucial mantener un monitoreo constante de estas listas para detectar problemas rápidamente.

Identificación de Listas Negras: Utilice herramientas de verificación de listas negras, como MXToolbox o DNSstuff, para identificar en qué listas ha sido incluido su dominio. Es crucial mantener un monitoreo constante de estas listas para detectar problemas rápidamente.

Determinación de la Causa: Antes de solicitar la eliminación, investigue y resuelva la causa raíz de la inclusión en la lista negra. Esto puede implicar la reparación de vulnerabilidades de seguridad, el cierre de vectores de spam, y la implementación de políticas de autenticación de correo como SPF, DKIM, y DMARC.

Solicitud de Eliminación: Cada proveedor de listas negras tiene un procedimiento específico para solicitar la eliminación. Es fundamental seguir sus guías de remoción, que pueden incluir la presentación de pruebas de que se han corregido las vulnerabilidades y la explicación de las medidas preventivas implementadas para evitar futuras inclusiones.

Seguimiento y Monitorización: Tras la solicitud de eliminación, monitoree el estado de su dominio en dichas listas para confirmar que ha sido removido. También es recomendable revisar la tasa de entrega de correos para asegurarse de que la reputación del dominio se ha restaurado adecuadamente.

5.2 Listas Negras de Antivirus

La inclusión en listas negras de soluciones antivirus puede impedir que los usuarios accedan al sitio web, ya que los navegadores y las herramientas de seguridad bloquearán el acceso bajo la sospecha de que el sitio es malicioso. Para limpiar la reputación del sitio en estas plataformas, es necesario seguir un proceso riguroso:

Identificación de Listas y Herramientas: Verifique si el sitio web está listado en bases de datos de seguridad como Google Safe Browsing, Norton Safe Web, McAfee SiteAdvisor, entre otras. Estas herramientas ofrecen interfaces para consultar el estado de un dominio.

Identificación de Listas y Herramientas: Verifique si el sitio web está listado en bases de datos de seguridad como Google Safe Browsing, Norton Safe Web, McAfee SiteAdvisor, entre otras. Estas herramientas ofrecen interfaces para consultar el estado de un dominio.

Evidencia de Desinfección: Antes de solicitar la eliminación, asegúrese de que el sitio ha sido completamente desinfectado. Realice escaneos de seguridad exhaustivos utilizando herramientas como Sucuri, Wordfence o ClamAV, y documente las medidas correctivas implementadas, como la eliminación de malware, la actualización de software, y la mejora de las configuraciones de seguridad.

Presentación de Solicitud: Siga los procedimientos específicos de cada proveedor de antivirus para solicitar la eliminación. Esto generalmente implica proporcionar la evidencia de la desinfección y, en algunos casos, someter el sitio a una revisión manual por parte del proveedor.

Revisión y Confirmación: Después de la solicitud, revise periódicamente el estado del dominio para asegurarse de que ha sido eliminado de las listas negras. Además, implemente políticas de seguridad robustas para evitar futuras inclusiones, como la monitorización continua del sitio y la implementación de WAF (Web Application Firewall).

6. Prevención de futuras infecciones

6.1 Actualización de plugins y temas

Mantener todos los componentes de WordPress actualizados es crucial para la seguridad. Las actualizaciones regulares cierran vulnerabilidades conocidas y mejoran la resistencia general del sitio contra ataques.

6.2 Evitar versiones inseguras de PHP

El uso de versiones obsoletas de PHP expone el sitio a vulnerabilidades conocidas. Es imperativo mantener la versión de PHP actualizada a la última versión estable compatible con WordPress y los plugins utilizados.

6.3 Desactivar funciones peligrosas en PHP

Funciones como eval(), exec(), system() y otras similares pueden ser explotadas por atacantes. La desactivación de estas funciones a nivel de servidor, a través de la configuración de PHP, puede mitigar significativamente el riesgo de ejecución de código malicioso.

6.4 Uso de servicios de seguridad

La implementación de servicios de seguridad especializados, como BitNinja, puede proporcionar una capa adicional de protección. Estos servicios ofrecen monitoreo en tiempo real, detección de intrusiones y mitigación automática de amenazas.

Conclusión

La seguridad de un sitio WordPress es un proceso continuo que requiere vigilancia constante y medidas proactivas. La implementación de las estrategias descritas, desde la identificación y reparación de infecciones hasta la prevención de futuros ataques, es fundamental para mantener la integridad y reputación del sitio. La realización de copias de seguridad regulares y la adopción de prácticas de seguridad robustas son pilares esenciales en la administración efectiva de sitios web. La inversión en seguridad no solo protege los activos digitales, sino que también salvaguarda la confianza de los usuarios y la posición competitiva de la organización en el entorno digital.